ABRO 2026 klinkt misschien nog als een abstract normenkader, maar voor organisaties die met gerubriceerde overheidsinformatie werken, wordt het heel concreet. De eisen die je moet invullen, hangen namelijk sterk samen met het rubriceringsniveau van de informatie waar je mee werkt.

In dit artikel kijken we naar twee vragen:

- Wat houden die vier niveaus precies in?

- Wat betekent dat in de praktijk voor jouw organisatie; qua mensen, pand, IT en processen?

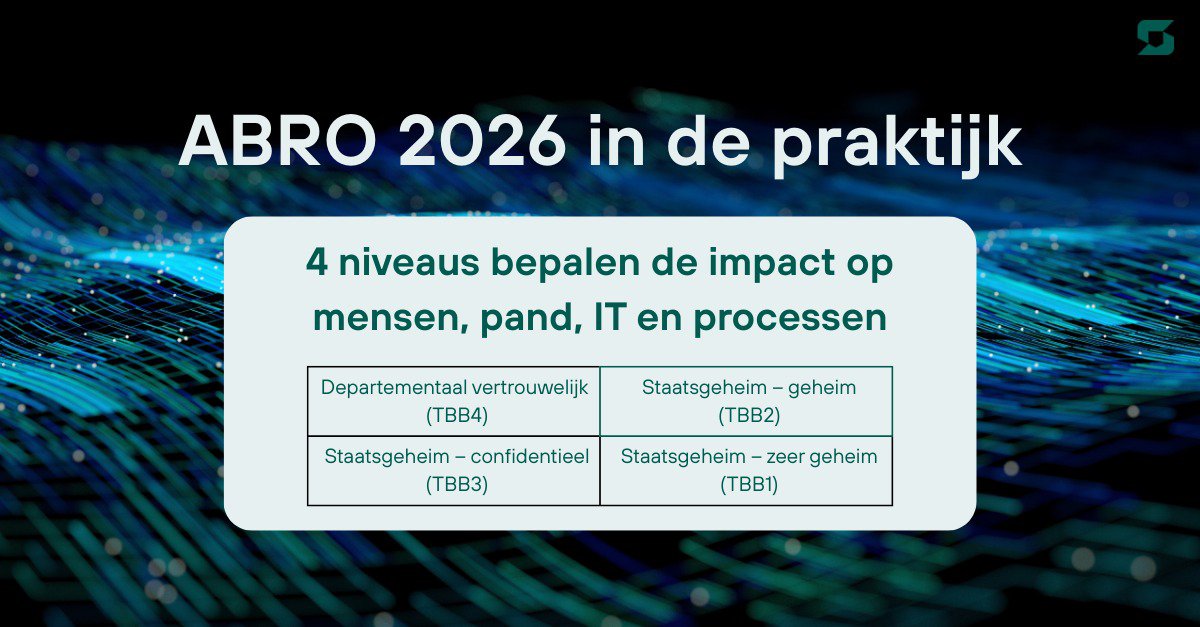

De vier rubriceringsniveaus van ABRO

Net als ABDO werkt ABRO met vier niveaus. Die sluiten één-op-één aan op de TBB-indeling (Te Beschermen Belangen):

- Departementaal vertrouwelijk (TBB4)

- Staatsgeheim – confidentieel (TBB3)

- Staatsgeheim – geheim (TBB2)

- Staatsgeheim – zeer geheim (TBB1)

Jeroen Konijn, Lead Information Security Officer bij Sentyron, schat dat het overgrote deel van de markt aan de departementaal vertrouwelijk zit: “Ik schat dat zo’n 90% van de opdrachten op ‘departementaal vertrouwelijk’ zit. Dat betekent dat de leverancier nog steeds aan serieuze eisen moet voldoen, maar in mindere mate dan de hoger gerubriceerde niveaus, waar je met zware screenings, speciale ruimtes en air-gapped netwerken te maken krijgt.”

Om het tastbaar te maken:

- Een grote softwarecodebase kan grotendeels departementaal vertrouwelijk zijn.

- De specifieke broncode van een kritisch algoritme kan als staatsgeheim – confidentieel worden aangemerkt.

- De cryptografische sleutels die alles beschermen, kunnen staatsgeheim (zeer) geheim zijn.

Dus: het gaat niet om “dit project is geheim of niet”, maar denk aan assets en informatie welke bescherming nodig hebben.

Niet heel Nederland, wél grote impact

Belangrijk om te benadrukken: niet “heel Nederland” krijgt met ABRO te maken. Het gaat om een selecte groep bedrijven die werken met gerubriceerde informatie voor tranche 1: ministeries, agentschappen en politie. Later volgen meer organisaties.

Maar: voor die organisaties is de impact fors. En die impact zit niet alleen in IT, maar in álle lagen van je bedrijf. Belangrijk daarbij: werk je nu al aan een opdracht onder ABDO 2019, dan hoef je niet ineens per 1 januari 2026 aan ABRO te voldoen. Bestaande contracten blijven onder ABDO 2019 vallen. ABRO geldt voor nieuwe opdrachten vanaf 1-1-2026, voor zover de opdrachtgever ABRO daarop van toepassing verklaart.

1. Bestuur & organisatie: wie is eigenaar van ABRO?

ABRO raakt de kern van hoe je bedrijf is ingericht. Dat vraagt om duidelijk eigenaarschap:

- een CISO, security manager of programmamanager ABRO die eindverantwoordelijk is;

- een governance-structuur waarin ABRO onderdeel wordt van risicomanagement, beleid en besluitvorming;

- goede afstemming tussen directie, security, IT, HR, facilitaire dienst en legal.

2. Personeel: screenings en impact op mensen

Zodra je met staatsgeheimen werkt, verandert er veel voor je medewerkers:

- Voor functies met toegang tot gerubriceerde informatie gelden veiligheidsonderzoeken en screenings.

- Dit kan impact hebben op:

- welke nationaliteiten je in bepaalde functies kunt inzetten;

- hoe mensen zich voelen bij het delen van persoonlijke informatie;

- werving & selectie (nieuwe medewerkers moeten bereid zijn om zo’n onderzoek te doorlopen).

Willemijn Rodenburg, Government Relations bij Sentyron, vat het mooi samen: “Voor lage rubriceringen lijkt het soms op wat organisaties al kennen uit ISO 27001. Maar zodra je hoger gaat, wordt het echt een ander spel, met grote investeringen en een serieuze impact op mensen en processen. Juist die menselijke kant wordt vaak onderschat, terwijl daar in de praktijk veel weerstand of vertraging kan ontstaan.”

3. Fysieke beveiliging: van standaarddeur naar bewakingsrendement

ABRO schuift van het klassieke ‘schillenmodel’ naar het denken in bewakingsrendement:

kan een aanvaller bij gevoelige middelen komen voordat jij het doorhebt, of andersom?

In de praktijk betekent dit bijvoorbeeld:

- bouwkundige aanpassingen (deuren, muren, kluizen, ramen);

- duidelijke zones en looproutes;

- alarmsystemen en bewakingsoplossingen;

- specifieke eisen voor de ruimtes waarin gerubriceerde middelen liggen.

Het mooie: er is meer maatwerk mogelijk dan vroeger in ABDO, zolang je maar aannemelijk maakt dat jouw oplossing voldoende bescherming biedt. Maar dat betekent óók dat je een goede risicoanalyse moet maken en aan NBIV moet kunnen uitleggen waarom jouw inrichting passend is.

4. Digitale beveiliging: segmentatie, air-gapped netwerken en secure development

Op digitaal vlak is ABRO een flinke stap verder dan oudere kaders:

- Netwerksegmentatie is niet langer “nice to have”, maar harde eis.

- Er komen strengere eisen aan:

- protocolinspectie

- beheer- en beheernetwerken

- monitoring en logging

Voor hogere rubriceringsniveaus geldt vaak:

- het netwerk waarop je met staatsgeheimen werkt, mag niet aan het internet gekoppeld zijn;

- je moet dus rekenen op air-gapped netwerken en gescheiden omgevingen.

Daarbovenop legt ABRO meer nadruk op:

- secure softwareontwikkeling (niet alleen “veilig opleveren”, maar ook veilig blijven onderhouden);

- het gebruik van passende encryptiemiddelen, waar onder voorwaarden ook EU/NAVO-goedgekeurde middelen onder kunnen vallen.

5. Transport en vernietiging: niet alles kan ‘gewoon met de post’

Tot slot een thema dat in de praktijk vaak vergeten wordt: transport en vernietiging. ABRO maakt een duidelijk onderscheid tussen:

- transport van fysieke middelen en apparaten;

- transport van informatie (digitaal én papier).

ABRO is géén NIS2 2.0

Veel organisaties zijn druk met NIS2, de Cyberbeveiligingswet en de Wet weerbaarheid kritieke entiteiten (Wwke). Logische vraag: overlapt ABRO daar niet gewoon mee?

Willemijn: “NIS2 en aanverwante wetten gaan over de continuïteit van vitale diensten en de basisbeveiliging van organisaties. ABRO gaat puur over het beschermen van de nationale veiligheid bij specifieke opdrachten. NIS2 werkt op organisatieniveau, ABRO werkt op opdrachtniveau.”

Je kunt dus:

- NIS2-plichtig zijn,

- én voor een paar specifieke opdrachten ook met ABRO te maken hebben,

- of juist alleen ABRO-relevant zijn, omdat je met staatsgeheimen werkt.

Het zijn twee verschillende lenzen op je beveiliging:

- NIS2: “Kan mijn organisatie blijven draaien?”

- ABRO: “Bescherm ik staatsgeheimen en nationale veiligheid voldoende in deze specifieke opdracht?”

ABRO raakt dus veel meer dan alleen je IT-omgeving. Het dwingt je om scherp te kijken naar hoe je informatie classificeert, wie waar bij kan, hoe je pand en netwerk zijn ingericht en hoe je omgaat met transport en vernietiging. Als je nu al weet op welke rubriceringsniveaus je actief bent of wilt zijn, kun je gericht gaan bouwen. Dan is ABRO in 2026 geen verrassing, maar een norm waar je aantoonbaar klaar voor bent. Lees meer over ABRO in dit artikel: ABRO 2026: streng waar het móét, werkbaar waar het kán.